Mặc dù có nhiều ứng dụng nhắn tin nhưng email vẫn là một trong những phương tiện giao tiếp được sử dụng phổ biến nhất hiện nay và vấn đề bảo mật email luôn được quan tâm hàng đầu..

Email của bạn có an toàn?

Các dịch vụ email đã có hàng chục năm nay, và giao thức Simple Mail Transfer Protocol (SMTP) từ thập niên 1980 được dùng để gửi email thì quá cũ và không có khả năng bảo mật an toàn.

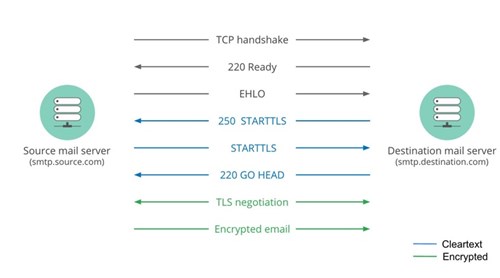

Để khắc phục vấn đề này, vào năm 2002, giao thức SMTP được nâng cấp lên SMTP STARTTLS dùng TLS để bảo mật kết nối, nhưng STARTTLS dễ bị tấn công theo phương thức Man-in-the-middle (MitM).

Nhưng đừng lo, sắp có một chuẩn bảo mật mới!

SMTP STS: nỗ lực làm cho email an toàn hơn

Các nhà cung cấp dịch vụ email hàng đầu, cụ thể là Google, Microsoft, Yahoo, Comcast, LinkedIn, và 1&1 Mail & Media Development đã liên minh phát triển một chuẩn email mới đảm bảo các email bạn gửi sẽ được đi qua một kênh mã hóa và không thể can thiệp.

Viết tắt của SMTP Strict Transport Security (SMTP STS – SMTP bảo mật thông tin truyền tải nghiêm ngặt), chuẩn bảo mật mới này sẽ thay đổi cách email đi đến hộp thư của bạn.

SMTP STS được thiết kế để tăng cường bảo mật việc thông tin liên lạc qua email. Chuẩn mới này đã trình tổ chức Internet Engineering Task Force (IETF) phê duyệt hồi giữa tháng 3/2016.

Mục tiêu chính của SMTP STS là ngăn chặn các cuộc tấn công MitM đã bẻ gẫy những nỗ lực trước đây như STARTTLS trong việc bảo mật cho SMTP.

Lý do STARTTLS không thể bảo mật email

Vấn đề lớn nhất với STARTTLS là nó không có khả năng chống đỡ các cuộc tấn công MitM, vì vậy không đảm bảo việc bảo mật email và cả việc xác thực máy chủ.

Trong cơ chế STARTTLS, khi một khách hàng “ping” một máy chủ, thoạt đầu khách hàng hỏi máy chủ xem có hỗ trợ SSL hay không. Máy chủ trả lời gì không bàn, vấn đề là quá trình bắt tay xảy ra trong trạng thái không được mã hóa.

Vì vậy, nếu hacker chen ngang lấy thông tin liên lạc không được mã hóa này và thay đổi quá trình bắt tay để lừa khách hàng tin rằng máy chủ không hỗ trợ thông tin liên lạc được mã hóa thì có thể thực hiện một cuộc tấn công MitM.

Người dùng cuối cùng sẽ liên lạc không SSL (không mã hóa), mặc dù máy chủ có hỗ trợ.

Cách thức SMTP STS cải thiện bảo mật email

SMTP STS làm việc cùng STARTTLS để tăng cường cho SMTP và tránh các cuộc tấn công MitM.

SMTP STS bảo vệ chống hacker can thiệp hoặc sửa đổi email giữa các máy chủ có hỗ trợ STARTTLS, dựa trên việc kiểm tra TLS (Transport-Layer Security - bảo mật lớp truyền tải thông tin) hoặc DANE TLSA (DNS-based Authentication of Named Entities for Transport-Layer Security - Xác thực TLS dựa trên DNS).

Chuẩn bảo mật email mới này sẽ kiểm tra xem người nhận có hỗ trợ SMTP STS và có chứng nhận mã hóa hợp lệ và được cập nhật hay không.

Nếu mọi thứ ổn thỏa, nó cho phép email đi qua. Nếu không, nó sẽ chặn email gửi đi và thông báo cho bạn biết lý do.

Trong ngắn hạn, SMTP STS là nỗ lực nhằm khắc phục điểm yếu của STARTTLS. Chuẩn này hiện chỉ mới là dự thảo, bạn cần phải chờ cho đến khi nó được phê duyệt chính thức.

Được biết, Internet Engineering Task Force cần 6 tháng để xem xét dự thảo này.